BYOD چیست ؟

BYOD مخفف Bring Your Own Device است و وضعيتي را توصيف مي کند که کارمندان تمايل دارند دستگاه هاي سيار شخصي خود مثل موبايل، تبلت، لپ تاپ و… را در محل کارشان داشته باشند و از آن ها براي دسترسي به منابع مخصوص شرکت مانند ايميل، فايل سرور و پايگاه داده ها استفاده مي کنند. بعضي افراد به اصطلاح Bring Your Own Technology يا BYOT اشاره مي کنند، زيرا اين اصطلاح تعريف گسترده تري را بيان مي کند، که فقط دستگاه هاي سخت افزاري را پوشش نمي دهد، اما همچنان از نرم افزار در دستگاه استفاده مي شود (مانند مرورگر وب، مديا پلير، آنتي ويروس، پردازشگر کلمات مثل مايکروسافت ورد و …)

عدم مديريت چنين وضعيتي مي تواند باعث لو رفتن اطلاعات شرکت شود، مثلا اگر يک کارمند از iPhone براي دسترسي به شبکه شرکت استفاده کند و سپس تلفنش گم شود، داده هاي محرمانه ذخيره شده در تلفن مي تواند توسط افراد يا حتي شرکت هاي رقيب مورد بازيابي قرار بگيرد.

يکي از بزرگترين پيامدهاي BYOD ، رديابي و کنترل دسترسي به شرکت و شبکه هاي خصوصي است. کاربراني که به طور مرتب به شبکه بي سيم وصل مي شوند نياز دارند تا براي BYOD پروتکل هاي بي سيم ايمني را فراهم کنند، يکي از معروف ترين اين پروتکل ها WPA2-Enterprise است.

WPA2-Enterprise فقط سطحي از امنيت بي سيم است که هر سه شکل امنيت بي سيم را فراهم مي کند:

- رمزنگاري اطلاعات: مطمئن شويد که اطلاعات انتقالي در هوا محافظت شده هستند.

- تصديق هويت کاربر: اطمينان از اينکه کاربر مجاز به شبکه دسترسي دارد.

- تصديق هويت شبکه: اطمينان از اينکه کاربر به يک شبکه واقعي متصل شده است نه به يک شبکه دوقلوي زيان آور (Evil Twin Network).

هر چند، امنيت تنها پيامد استفاده از BYOD نيست. به علاوه، عيب يابي مي تواند مشکل اصلي در محيطي باشد که کاربران با انبوهي از تکنولوژي هاي مختلف مواجه مي شوند. براي مثال، يک کارمند ممکن است از لپ تاپي با سيستم عامل لينوکس استفاده کند. اگر بقيه کارمندان و افراد بخش IT از سيستم عامل مايکروسافت استفاده کنند، چه کسي مي تواند به کاربر لينکوس زماني که در پايان پروژه محرمانه شرکت دچار خطا و مشکل مي شود، کمک کند؟ سازگاري سخت افزارهاي کاربر و سازماندهي نرم افزارها و برنامه هاي کاربردي هنگام استفاده از BYOD نبايد چشم پوشي شود.

همچنين، زماني که BYOD مطرح مي شود اين مهم است که پيامدهاي مسئوليت حادثه را در نظر بگيريم. اگر کارمندي دستگاه شخصي خود را به محل کار بياورد و آن دستگاه به طور نزم افزاري يا سخت افزاري دچار خرابي شود، آيا سازمان بايد کل هزينه دستگاه بپردازد؟

– مزايا

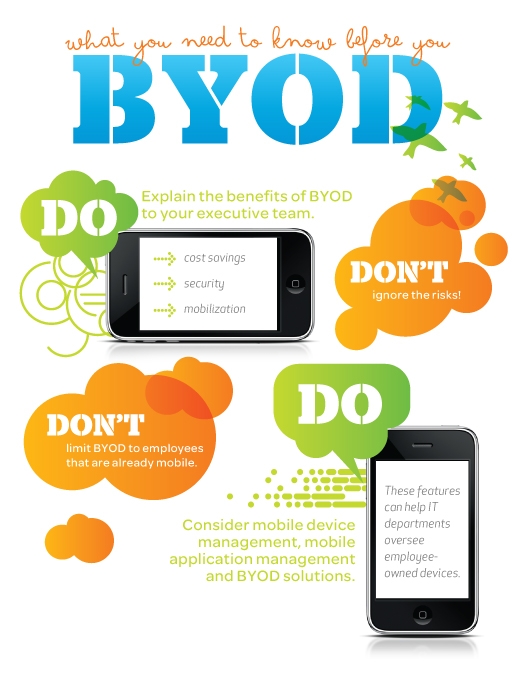

کسب و کار: کسب و کاري که با سياست BYOD هماهنگ شود، باعث صرفه جويي هزينه خواهد شد، مثلا دستگاه هايي با قيمت زياد نياز است تا براي کارمندان خريداري شود. کارمندان ممکن است زماني که خود را مالک آن ببيند بهتر از دستگاه مراقبت کنند.

کارمندان: اين امکان وجود دارد که کارمندان در مورد تلکنولوژي که مي خواهند در محل کارشان استفاده کنند، تصميم بگيرند و محدود به دستگاه هاي شرکت نباشند.

– معايب

کسب و کار: اطلاعات شرکت به امنيت دستگاه و کارمند وابسته است که در بعضي موارد کنترل امنيت از دست هر دو خارج است. حتي شرکت ممکن است مجبور شود هزينه تلفن موبايل کارمندان را پرداخت کند در حالي که کارمندان مي توانند از خط شرکت استفاده کنند.

کارمندان: به علت پيامدهاي امنيتي که کارمندان نمي توانند کنترل کاملي بر دستگاه هاي خود داشته باشند، کارمند مجبور است تا از امن بودن اطلاعات خصوصي و تجاري در هر زمان مطمئن باشد. اين يک هزينه اضافي براي کارمندان خواهد داشت، زيرا آنها در مواقعي که در حال انجام کار (در داخل شرکت يا خارج از شرکت) هستند و دستگاه دچار صدمه شده اي شود، بايد پاسخگو باشند.

در BYOT ، کارمندان مي توانند با استفاده از (MDM (Mobile Device Management و (MAM (Mobile Application Management دستگاه هاي خود را مديريت کنند. مديريت ممکن است شامل: امنيت اطلاعات (مثل آنتي ويروس و ابزارهاي Encryption )، پشتيبان گيري از راه دور ( Remote Backup )، پاکسازي از ره دور ( Remote Wipe ) و … باشند.

برگرفته از وبلاگ “محسن يزداني” همراه با اصلاحات